Entendiendo el Phishing

- Publicado en Seguridad informática

Entendiendo el Phishing

El término phishing hace referencia al intento de hacer que los usuarios "muerdan el anzuelo" (proviene de la palabra inglesa fishing que significa pesca).

En pocos años ha ido desplazando a los conocidos malware, ransonware, ataques botnet, brechas de seguridad, ... para ocupar un lugar destacado en los ataques a los sistemas de información.

Estos ataques se centran en los envíos por correo electrónico: haciendo click en un enlace malicioso abrimos un enlace fraudulento, mostramos una contraseña o autorizamos una transacción financiera.

No podemos olvidar que el factor humano sigue estando en el foco de todos ataques.

En muchas ocasiones la rutina nos hace olvidar ciertas normas básicas de protección informática, lo que es aprovechado por lo cibercriminales.

Exploramos las cinco tácticas más comunes para robar credenciales y contraseñas, desplegar malware, infiltrarse en redes y dañar la reputación de las empresas:

-

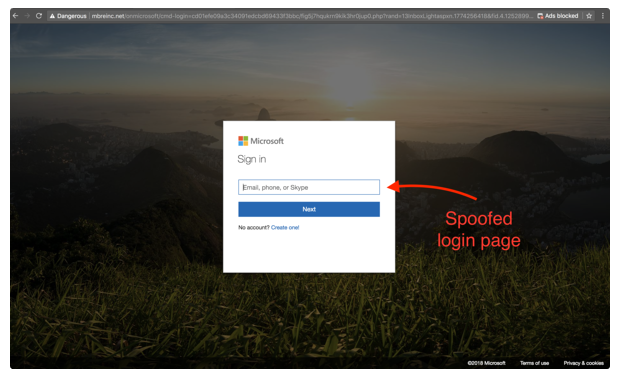

1. URLs maliciosas y sitios web falsos o suplantados

Los sistemas de correo electrónico son cada vez más seguros y no es nada fácil atacar estos servidores.

Los ataques se han ido refinando y ahora se insertan URLs que dirigen a sitios web falsos (fakes). Datos de finales de 2017 indican la creación de más de 1,5 millones de sitios falsos creados cada mes. Además, son cada vez más difíciles de rastrear debido a que redirigen a múltiples URLs también falsas.

Lo más grave es que casi la mitad de estas páginas web usan HTTPS y certificados SSL, provocando que estos protocolos no supongan una garantía de veracidad.

-

2. Phishing que tiene como objetivo Office 365 y sus usuarios

Los servicios basados en el modelo SaaS (pago como servicio) y webmail so obejtivo prioritario para los cibercriminales.

Debido al incremento de uso de Office 365 en las empresas, esta plataforma se ha convertido en la marca más atacada.

Esto no es raro dado que Office 365 está accesible a cualquiera que disponga de una tarjeta de crédito, haciendo la labor más accesible a los cibercriminales.

Las campañas de phishing son tan sofisticadas que logran puentear la seguridad de Office 365.

-

3. Credenciales que se ven comprometidas

En Enero de 2019 se contabilizaron 773 millones de direcciones de correo y 21 millones de contraseñas a la venta en webs de hackers.

El ataque más común es hacer creer al usuario que debe cambiar su contraseña por motivos de seguridad y lo que hace es crear una nueva que ya es conocida por terceras partes.

-

4. Suplantación de identidad de cuentas corporativas

Estos sofisticados ataques logran que los usuarios, por ejemplo, transfieran fondos a terceros pensando que son destinatarios legítimos.

De esta forma, podemos recibir una factura de un proveedor habitual que te invita a pagar en los plazo normales, pero que lo debes hacer en su nueva cuenta bancaria, que resulta ser fraudulenta.

Estos métodos se basan en recopilación de información profesional a través de complejos mecanismos de ingeniería social y no a través de enlaces que pinchar, por lo que son muy difíciles de atajar.

-

5. Adjuntos a documentos de Office y PDF

Los documentos adjuntos al correo electrónico son un mecanismo habitual para ataques ransomware y malware nunca visto (los llamados ataques de día cero).

Los mecanismos tradicionales basados en ficheros de firmas y los más novedosos basados en el concepto de "sand box" se han visto sobrepasados por los archivos Office y PDF adjuntos a los correos electrónicos.

Lo más efectivo hasta ahora son los cortafuegos con servicios activados de ATP (Advanced Threat Protection) y RTDMI (Real Time Deep-memory Inspection).

La red de detección mundial del fabricante Sonicwall detectó el año pasado 74.000 nuevos ciberataques nuevos, que se han convertido en más de 173.000 variantes o mutaciones.

De estos, 67.000 venían incrustados en soportes "amigables" como los archivos PDF.

¿Qué detecta la tecnología RTDMI?

- Documentos de Office con Flash malicioso

- Exploits basados en Intercambio dinámico de datos (DDE) y malware dentro de archivos de Office

- Archivos PDF y de Office maliciosos que contienen ejecutables

- Archivos PDF maliciosos que contienen malware de Office

- Archivos PDF y de Office maliciosos basados en código shell

- Documentos de Office maliciosos con macros

- Documentos PDF y de Office multicapa maliciosos

- Malware basado en Office y PDF que utiliza tecnología dinámica de detección de exploits propietaria

- Exploits basados en JavaScript en documentos PDF

- Documentos PDF que contienen “infectores JavaScript”

- Documentos PDF maliciosos “tipo phishing” que redirigen a los usuarios a sitios web que alojan phishing y malware

Si necesita algún tipo de aclaración o resolver una duda o saber más, por favor, no dude en hacérnoslo saber enviándonos un comentario o de la manera que crea más conveniente.